Ransomware WannaCry còn được gọi là WannaDecryptor 2.0, là một phần mềm độc hại mã độc tống tiền tự lan truyền trên các máy tính sử dụng Microsoft Windows. Ransomware WannaCry là một cuộc tấn công mạng quy mô cực lớn với khoảng 75.000 máy tính bị lây nhiễm trên 99 quốc gia.

Hiểu về ransomware WannaCry

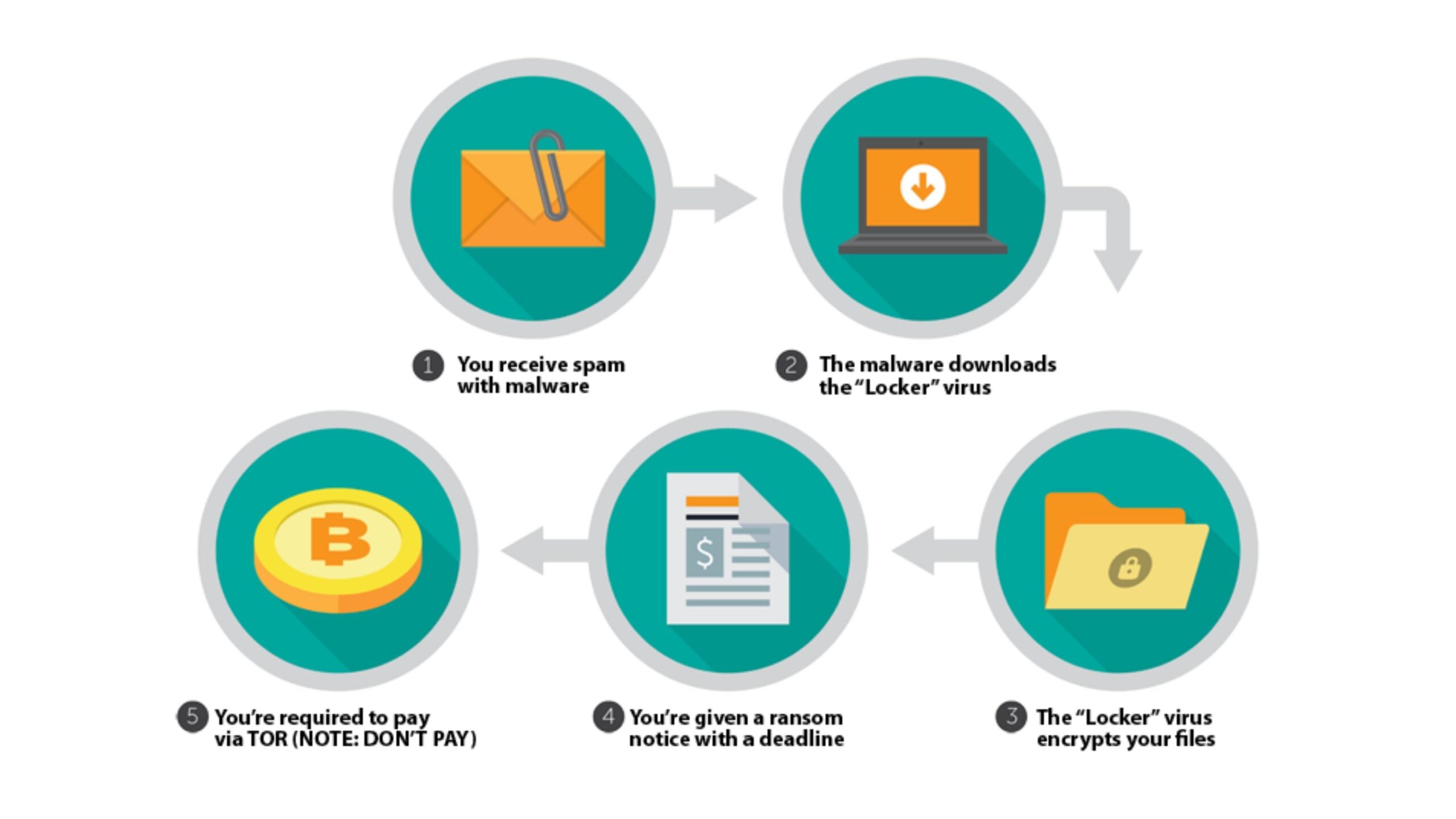

WannaCry là một ví dụ về ransomware tiền điện tử, một loại phần mềm độc hại (malware) được tội phạm mạng sử dụng để tống tiền. Ransomware thực hiện điều này bằng cách mã hóa các tệp có giá trị, vì vậy người dùng không thể đọc chúng hoặc bằng cách khóa người dùng khỏi máy tính của mình, vì vậy người dùng không thể sử dụng nó.

Ransomware sử dụng mã hóa được gọi là ransomware tiền điện tử. Loại khóa máy tính của người dùng được gọi là ransomware khóa. Giống như các loại phần mềm ransomware tiền điện tử khác, WannaCry lấy dữ liệu của người dùng làm con tin, hứa hẹn sẽ trả lại nếu nạ nhân trả tiền chuộc. WannaCry nhắm mục tiêu vào các máy tính sử dụng Microsoft Windows làm hệ điều hành. Nó mã hóa dữ liệu và yêu cầu thanh toán tiền chuộc bằng tiền điện tử Bitcoin để được trả lại.

Các cuộc tấn công ransomware WannaCry

Cuộc tấn công bằng ransomware WannaCry là một đại dịch toàn cầu diễn ra vào tháng 5 năm 2017. Cuộc tấn công ransomware WannaCry lan qua các máy tính chạy Microsoft Windows. Các tệp của người dùng đã bị giữ làm con tin và đòi tiền chuộc bằng Bitcoin để trả lại cho họ. .

Những kẻ tấn công WannaCry đã mã hóa các máy tính Windows trên khắp thế giới và yêu cầu khoản tiền chuộc ban đầu trị giá 300 đô la Bitcoin, sau đó trị giá 600 đô la. Ransomware WannaCry đã lây nhiễm ước tính 230.000 máy tính trên 150 quốc gia chỉ trong vài giờ. Sau khi ban đầu lan truyền nhanh chóng trên toàn cầu, nhà nghiên cứu bảo mật Marcus Hutchins đã phát hiện ra một công tắc tiêu diệt giúp làm chậm đáng kể sự lây lan của cuộc tấn công.

Cơ chế hoạt động của cuộc tấn công ransomware WannaCry

Những kẻ tội phạm mạng chịu trách nhiệm về cuộc tấn công đã lợi dụng điểm yếu trong hệ điều hành Microsoft Windows bằng cách sử dụng một bản hack được cho là do Cơ quan An ninh Quốc gia Hoa Kỳ phát triển. Được biết đến với tên gọi EternalBlue, vụ hack này được công khai bởi một nhóm tin tặc có tên là Shadow Brokers trước cuộc tấn công của ransomware WannaCry.

Microsoft đã phát hành một bản vá bảo mật nhằm bảo vệ hệ thống của người dùng chống lại sự khai thác này gần hai tháng trước khi cuộc tấn công ransomware WannaCry bắt đầu. Thật không may, nhiều cá nhân và tổ chức không thường xuyên cập nhật hệ điều hành của họ và do đó đã bị phơi nhiễm trước cuộc tấn công. Những người chưa chạy bản cập nhật Microsoft Windows trước cuộc tấn công không được hưởng lợi từ bản vá và lỗ hổng do EternalBlue khai thác khiến chúng có thể bị tấn công.

Khi nó lần đầu tiên xảy ra, mọi người cho rằng cuộc tấn công mã độc tống tiền WannaCry ban đầu đã lây lan thông qua một chiến dịch lừa đảo (chiến dịch lừa đảo là nơi các email rác có liên kết hoặc tệp đính kèm bị nhiễm sẽ thu hút người dùng tải xuống phần mềm độc hại). Tuy nhiên, EternalBlue là cách khai thác cho phép WannaCry phát tán và lây lan, với DoublePulsar được cài đặt trên các máy tính bị xâm nhập (được sử dụng để thực thi WannaCry).

Thành công của ransomware WannaCry đến từ đâu?

Ransomware như WannaCry thường hoạt động bằng cách mã hóa các tệp của người dùng hoặc khóa hệ thống của người dùng. Sau đó, nó yêu cầu thanh toán dưới dạng tiền điện tử như Bitcoin vì những loại tiền này phức tạp hơn để theo dõi so với chuyển tiền điện tử, séc hoặc tiền mặt cứng. Tuy nhiên, WannaCry có một số đặc điểm làm cho nó khác với một cuộc tấn công ransomware điển hình mà người dùng đã đọc ngày nay.

Cybergang thường sử dụng các chủng ransomware thuần túy cho các cuộc tấn công có chủ đích. Hãy coi nó giống như một cung tên thay vì một máy bắn đá. Loại thứ nhất là tốt nhất để đánh một mục tiêu cùng một lúc, trong khi loại thứ hai tốt hơn để tấn công nhiều mục tiêu. Ví dụ: phần mềm độc hại và băng nhóm tội phạm đứng sau cuộc tấn công bằng ransomware Colonial Pipeline dường như chỉ tập trung vào một mục tiêu. Để thực hiện ransomware DarkSide, băng nhóm này dường như đã lợi dụng một mật khẩu đã biết cho tài khoản Mạng riêng ảo (VPN) cũ.

Mặt khác, ransomware WannaCry giống như một máy phóng. Nó tồn tại đúng như tên gọi của nó khi lây nhiễm cho hàng trăm nghìn máy tính ở hơn 150 quốc gia chỉ trong vài giờ. Nó không có tù nhân, nhanh chóng đánh vào tất cả các loại hệ thống thông qua mạng lưới kinh doanh.

Thành phần mã độc ransomware WannaCry

Mã độc ransomware WannaCry là một loại phần mềm độc hại có thể xóa tệp, tiêu tốn băng thông và lây lan nhanh chóng mà không cần tệp máy chủ. Nó tự lây lan, có nghĩa là, không giống như virus, nó không cần sự kích hoạt của con người để bắt đầu hoạt động độc hại của mình.

Ngoài ra, ransomware WannaCry có thể thả phần mềm độc hại như ransomware. WannaCry tấn công PC Windows như cháy rừng nhờ thành phần sâu của nó.

Cách tội phạm mạng khai thác ransomware WannaCry

Dựa vào một lỗ hổng hệ thống chưa được vá mà tội phạm mạng có thể lợi dụng để thực hiện hoạt động độc hại. Lỗ hổng mà WannaCry khai thác nằm ở cách Windows quản lý giao thức SMB (Server Message Block). Tóm lại, giao thức SMB cho phép các nút mạng giao tiếp. Mặc dù Microsoft đã vá các lỗ hổng này vào năm 2017, nhưng các tác nhân đe dọa đang sử dụng lỗ hổng SMB ngay cả ngày nay để tấn công Trojan và ransomware vì nhiều người dùng Windows không tải xuống các bản cập nhật.

Tác động của các cuộc tấn công ransomware WannaCry

Cuộc tấn công bằng ransomware WannaCry đã tấn công khoảng 230.000 máy tính trên toàn cầu. Một trong những công ty đầu tiên bị ảnh hưởng là công ty di động Tây Ban Nha, Telefonica. Đến ngày 12 tháng 5, hàng nghìn bệnh viện NHS và các ca phẫu thuật trên khắp Vương quốc Anh đã bị ảnh hưởng.

Một phần ba ủy thác bệnh viện của NHS đã bị ảnh hưởng bởi vụ tấn công. Các xe cấp cứu khủng khiếp đã được báo lại, khiến những người cần được chăm sóc khẩn cấp. Theo ước tính, NHS đã tiêu tốn một khoản tiền khổng lồ 92 triệu bảng Anh sau khi 19.000 cuộc hẹn bị hủy bỏ do kết quả của cuộc tấn công.

Khi ransomware WannaCry lan rộng ra ngoài châu Âu, hệ thống máy tính ở 150 quốc gia đã bị tê liệt. Cuộc tấn công bằng ransomware WannaCry đã có tác động tài chính đáng kể trên toàn thế giới. Theo ước tính, tội phạm mạng này đã gây ra thiệt hại 4 tỷ USD trên toàn cầu.

Ransomware WannaCry có còn là mối đe dọa không?

Nhà nghiên cứu bảo mật máy tính người Anh đã phát triển một công tắc tiêu diệt sử dụng kỹ thuật đảo ngược và honeypots để ngăn chặn ransomware WannaCry thực thi thêm. Ngoài ra, một nhóm các nhà nghiên cứu Pháp đã tìm ra cách giải mã một số máy tính bị ảnh hưởng mà không phải trả tiền chuộc.

Tuy nhiên, ransomware WannaCry vẫn đang hoạt động. Đảm bảo cập nhật hệ điều hành Windows của người dùng thường xuyên để đảm bảo người dùng có các bản vá bảo mật mới nhất. Người dùng cũng có thể dựa vào công nghệ chống phần mềm độc hại thông minh của Malwarebytes để phát hiện và loại bỏ WannaCrypt một cách chủ động.

Một số chiến lược giảm thiểu ransomware tốt là gì?

Người dùng luôn được khuyến cáo sử dụng phần mềm chống virus hoặc phần mềm chống phần mềm độc hại có khả năng chống lại tất cả các loại phần mềm độc hại, bao gồm bảo vệ bằng ransomware .

Đối với các doanh nghiệp, các chiến lược để giảm thiểu ransomware:

- Sử dụng phần mềm an ninh mạng có thể phát hiện và chặn các mối đe dọa ransomware.

- Sao lưu dữ liệu của người dùng thường xuyên và tạo khoảng trống cho các bản sao lưu quan trọng của họ.

- Phân đoạn mạng của người dùng.

- Cắm khai thác bằng cách thường xuyên kiểm tra các bản cập nhật bảo mật.

- Hãy cảnh giác với các vectơ đe dọa ransomware, chẳng hạn như email lừa đảo.

- Đặt mật khẩu phức tạp và thay đổi chúng định kỳ.

- Bảo vệ hệ thống và các tài khoản cần thiết của người dùng bằng xác thực hai yếu tố.