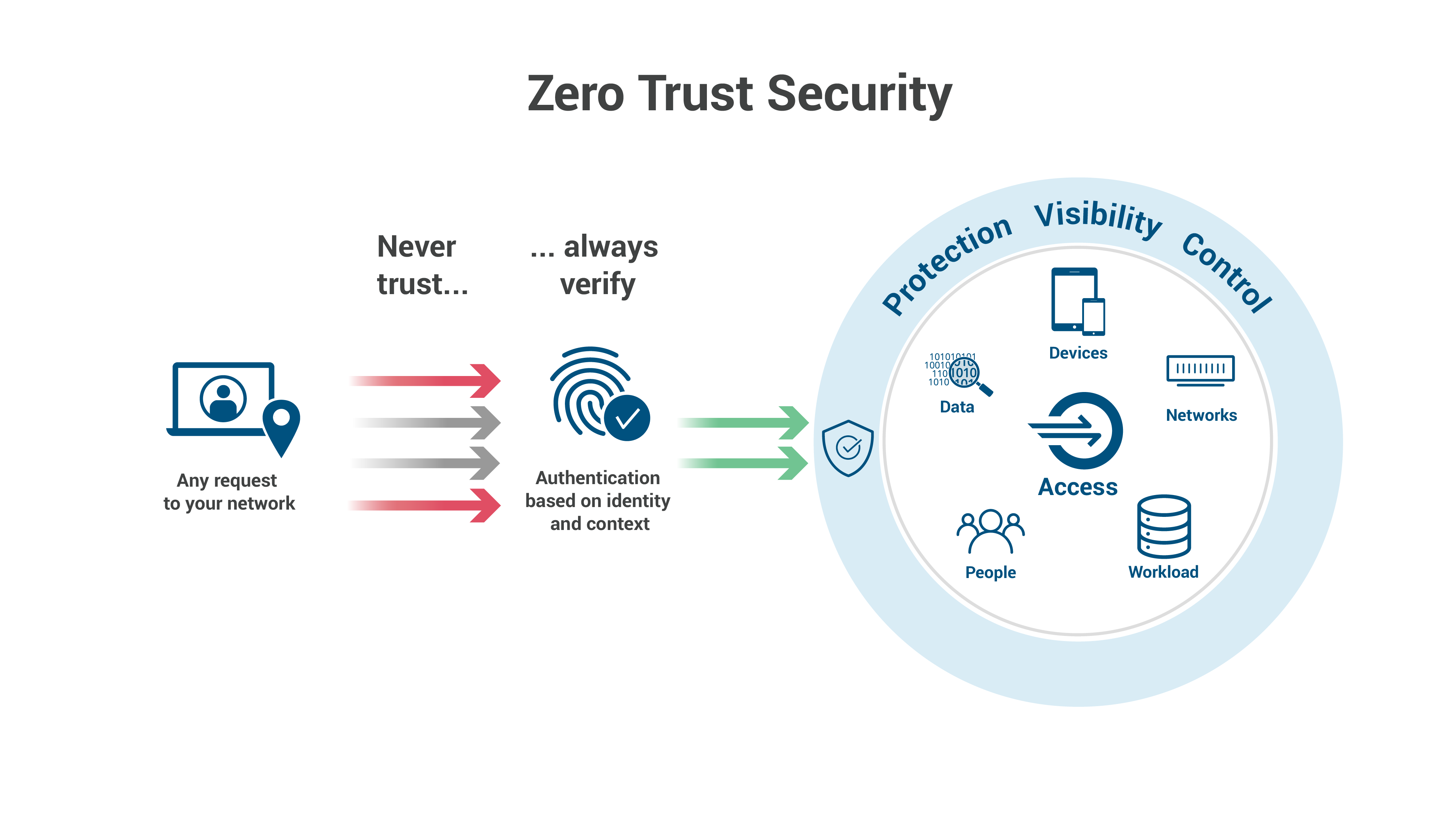

Zero-Trust là mối quan tâm đến bảo mật không tin cậy đã tăng lên đáng kể trong hai năm qua giữa các tổ chức đang tìm kiếm các cách tốt hơn để kiểm soát quyền truy cập vào dữ liệu doanh nghiệp trong môi trường đám mây và tại chỗ cho nhân viên từ xa, nhà thầu và bên thứ ba.

Một số yếu tố đang thúc đẩy xu hướng, bao gồm các mối đe dọa ngày càng tinh vi, việc áp dụng đám mây được tăng tốc và sự chuyển đổi rộng rãi sang các môi trường làm việc từ xa và kết hợp vì đại dịch. Nhiều tổ chức đã phát hiện ra rằng các mô hình bảo mật truyền thống Zero-Trust trong đó mọi thứ bên trong chu vi đều được tin cậy ngầm, không hoạt động trong môi trường không tồn tại các chu vi và dữ liệu doanh nghiệp và những người truy cập nó ngày càng được phân phối và phi tập trung.

Một Lệnh điều hành của Cơ quan Quản lý Biden vào tháng 5 năm 2021 yêu cầu các cơ quan liên bang thực hiện bảo mật bằng không tin cậy đã làm tăng sự quan tâm trên toàn thế giới. Trong một cuộc khảo sát 362 nhà lãnh đạo bảo mật mà Forrester Research thực hiện năm ngoái thay mặt cho Illumio, 2/3 số người được hỏi cho biết tổ chức của họ có kế hoạch tăng ngân sách zero-trust vào năm 2022. Hơn một nửa (52%) mong đợi chương trình zero-trust của họ sẽ mang lại những lợi ích đáng kể cho toàn tổ chức và 50% nói rằng nó sẽ cho phép di chuyển qua đám mây an toàn hơn.

Các nhà cung cấp an ninh mạng, nhận thấy cơ hội lớn, đã vội vã tung ra thị trường một loạt các sản phẩm được dán nhãn là công nghệ không tin tưởng. Một cuộc khảo sát không chính thức mà công ty phân tích IT-Harvest thực hiện trên các trang web thuộc khoảng 2.800 nhà cung cấp cho thấy 238 trang web trong số đó nổi bật với sự không tin tưởng Zero-Trust. Richard Stiennon, nhà phân tích nghiên cứu chính tại IT-Harvest cho biết: “Sau khi Nhà Trắng và CISA ban hành hướng dẫn chuyển sang cách tiếp cận không tin tưởng, mọi người đều muốn phù hợp với khái niệm này.

Sự cường điệu xung quanh các công nghệ này đã gây ra sự nhầm lẫn đáng kể, khiến Forrester Research, công ty phân tích lần đầu tiên đưa ra khái niệm này, phải làm rõ định nghĩa của nó cho không tin cậy hiện đại vào đầu năm nay. Forrester nói: “Tin tức giả mạo do các nhà cung cấp bảo mật tuyên truyền về Zero Trust đã gây ra sự nhầm lẫn cho các chuyên gia bảo mật. “Zero-Trust là một mô hình bảo mật thông tin từ chối quyền truy cập vào các ứng dụng và dữ liệu theo mặc định. Việc ngăn chặn mối đe dọa đạt được bằng cách chỉ cấp quyền truy cập vào các mạng và khối lượng công việc sử dụng chính sách được thông báo bằng xác minh liên tục, theo ngữ cảnh, dựa trên rủi ro giữa người dùng và các thiết bị liên quan của họ. ”

Dưới đây là năm sai lầm mà các tổ chức cần tránh khi thực hiện chiến lược bảo mật không tin cậy:

1.Giả sử Zero-Trust là tất cả về ZTNA

Việc triển khai truy cập mạng không tin cậy (ZTNA) là rất quan trọng để đạt được độ tin cậy không. Nhưng riêng ZTNA không phải là zero-trust.

ZTNA là một cách tiếp cận để đảm bảo rằng nhân viên từ xa, nhà thầu, đối tác kinh doanh và những người khác có quyền truy cập dựa trên chính sách thích ứng, an toàn vào các ứng dụng và dữ liệu của doanh nghiệp, Zero-Trust. Với ZTNA, người dùng được cấp quyền truy cập trên cơ sở ít đặc quyền nhất, dựa trên danh tính, vai trò và thông tin thời gian thực về trạng thái bảo mật thiết bị, vị trí và nhiều yếu tố rủi ro khác.

Mọi yêu cầu truy cập vào ứng dụng, dữ liệu hoặc dịch vụ của doanh nghiệp đều được kiểm tra theo các tiêu chí rủi ro này và quyền truy cập chỉ được cấp cho tài nguyên cụ thể được yêu cầu chứ không phải mạng cơ sở Zero-Trust.

Trong hai năm qua, nhiều tổ chức đã triển khai hoặc bắt đầu triển khai ZTNA như một sự thay thế truy cập từ xa cho VPN. Sự thay đổi đột ngột sang một môi trường làm việc phân tán hơn do đại dịch đã lấn át các cơ sở hạ tầng VPN tại nhiều tổ chức và buộc họ phải tìm kiếm các giải pháp thay thế có khả năng mở rộng hơn.

Daniel Kennedy, nhà phân tích của 451 Research, thuộc S&P Global Market Intelligence, cho biết: “Một trường hợp sử dụng chính thúc đẩy Zero-Trust là nâng cấp hoặc thay thế VPN, bản thân nó được thúc đẩy bởi quy mô làm việc từ xa chưa từng thấy ở đây”.

Trước đây, VPN là cung cấp quyền truy cập vào mạng công ty thay vì các tài nguyên cụ thể, ngày nay có thể được lưu trữ ở bất kỳ đâu. Kennedy cho biết việc hỗ trợ lưu lượng truy cập thông qua VPN và sau đó quay trở lại các tài nguyên được lưu trữ bên ngoài mạng công ty đang áp dụng một bước không cần thiết. “ZTNA cung cấp quyền truy cập ở cấp độ chi tiết hơn và xác thực lại quyền truy cập đó thay vì chỉ cung cấp một cổng xác thực khi bắt đầu truy cập.”

Nhưng ZTNA chỉ là một phần của câu chuyện không tin tưởng. David Holmes, một nhà phân tích tại Forrester Research, cho biết một tổ chức không thể nói một cách đáng tin cậy rằng họ đã thực hiện bằng không mà không thực hiện — hoặc tốt nhất là cả hai — quản lý danh tính đặc quyền và phân khúc vi mô, David Holmes, một nhà phân tích tại Forrester Research cho biết.

Forrester định nghĩa phân đoạn vi mô là một cách tiếp cận để giảm tác động của việc vi phạm dữ liệu bằng cách cô lập dữ liệu nhạy cảm và hệ thống, đưa chúng vào các phân đoạn mạng được bảo vệ và sau đó hạn chế quyền truy cập của người dùng vào các phân đoạn được bảo vệ đó với khả năng quản lý và quản trị danh tính mạnh mẽ.

Mục đích là để giảm thiểu bề mặt tấn công và hạn chế bụi phóng xạ từ một vụ vi phạm. Chìa khóa của zero-trust là đảm bảo rằng người dùng, bao gồm cả những người có quyền truy cập đặc quyền vào các chức năng quản trị, không có thêm quyền truy cập vào các ứng dụng và dữ liệu mà họ cần, Forrester nói.

2.Không tin tưởng vào một sản phẩm gây nhầm lẫn Zero-Trust

Có rất nhiều công cụ và sản phẩm có thể giúp các tổ chức thực hiện chiến lược không tin tưởng. Nhưng đừng nhầm lẫn chúng với chính chiến lược Zero-Trust.

Thiết bị hoặc người dùng dựa trên nguồn của họ. Thay vào đó, đó là về việc thực hiện phương pháp từ chối ít đặc quyền mặc định để truy cập với đánh giá liên tục về rủi ro có thể thay đổi dựa trên các yếu tố như hành vi của người dùng hoặc tổ chức chẳng hạn, ông nói.

Khi xemxét các công nghệ để thực hiện chiến lược, hãy bỏ qua nhãn mác và tìm kiếm các sản phẩm có khả năng ràng buộc trở lại các nguyên tắc cơ bản của không tin tưởng như đã định nghĩa ban đầu.

Kennedy nói: “Tất nhiên, các điều khoản sẽ phát triển như điều này. “Nhưng chúng đi kèm với hàm ý. Vì vậy, các liên kết với các phương pháp tiếp cận sản phẩm phải bắt nguồn từ một số kết nối thực tế với triết lý đã vạch ra. ” Điều này có nghĩa là có các công nghệ hỗ trợ các nguyên tắc không tin cậy chính như phân đoạn vi mô, chu vi xác định phần mềm và tính toàn vẹn của thiết bị.

Kennedy nói: “Điểm không kết nối lớn nhất mà tôi thấy đang gây ra những kỳ vọng không được đáp ứng là nhầm lẫn giữa chiến lược hoặc triết lý không tin tưởng với việc triển khai sản phẩm cụ thể Zero-Trust”.

3. Sai lầm lớn khi độ tin cậy bằng không mà không cần làm sạch an ninh cơ bản

John Pescatore, giám đốc phụ trách các xu hướng bảo mật mới nổi tại Viện SANS cho biết: Chỉ triển khai các công cụ phù hợp là chưa đủ nếu bạn không chú ý đến các nguyên tắc cơ bản.

Ông nói: “Về mặt hoạt động, sai lầm lớn là nghĩ rằng bạn có thể đạt được sự tin cậy bằng không mà không cần phải đạt được vệ sinh an ninh cơ bản trước tiên. “Nếu bạn không thể tin tưởng các điểm cuối được định cấu hình an toàn và được vá; nếu bạn không thể tin tưởng vào danh tính vì mật khẩu có thể sử dụng lại đang được sử dụng; và nếu bạn không thể tin tưởng phần mềm vì nó chưa được kiểm tra, thì việc đạt được lợi ích bằng không là điều không thể Zero-Trust, ”Pescatore nói.

Các công cụ có thể trợ giúp về khía cạnh công nghệ của bảo mật không tin cậy. Nhưng ngay cả với họ, có rất nhiều công việc trí óc không thể tránh khỏi, Forrester’s Holmes nói. Holmes nói: “Ví dụ, một tổ chức vẫn cần một phương pháp Zero-Trust tiếp cận hợp lý để phân loại dữ liệu và ai đó cần phải kiểm tra các đặc quyền của nhân viên và bên thứ ba. “Cả hai đều là những nhiệm vụ không tầm thường và thường là thủ công”.

IT-Harvest’s Stiennon cho biết một cách tiếp cận tốt mà các tổ chức nên thực hiện là xác định danh tính và xem xét đầu tiên các khu vực trong cơ sở hạ tầng CNTT nơi bảo vệ dựa trên một số hình thức tin cậy. Ví dụ: Zero-Trust đó có thể là một thỏa thuận lao động khi một tổ chức tin tưởng người dùng tuân theo các chính sách của mình. Hoặc đó có thể là hợp đồng hoặc thỏa thuận cấp độ dịch vụ với nhà cung cấp dịch vụ đám mây về cách họ sẽ (hoặc không) sử dụng dữ liệu của tổ chức.

“Khi đã xác định được những khoảng trống đó thì hãy bắt đầu lấp đầy chúng bằng những biện pháp kiểm soát kỹ thuật”, hoặc “Bạn có thể giám sát nhân viên để xem liệu họ có tuân thủ chính sách hay không và chắc chắn phải mã hóa dữ liệu của bạn trên đám mây để bạn không phải phụ thuộc vào hành vi tốt của nhà cung cấp Zero-Trust, ”Stiennon nói.

4.Chính sách truy cập người dùng được xác định kém

Phương pháp tiếp cận không tin cậy có thể giúp các tổ chức thực thi kiểm soát truy cập dựa trên chính sách, thích ứng đối với các nguồn lực của doanh nghiệp xem xét nhiều yếu tố rủi ro trong thời gian thực, chẳng hạn như bảo mật thiết bị, vị trí và loại tài nguyên được yêu cầu. Zero-Trust khi được triển khai đúng cách, phương pháp này đảm bảo rằng người dùng chỉ có quyền truy cập vào tài nguyên cụ thể mà họ yêu cầu và theo cách thức ít đặc quyền nhất.

Để làm điều đó một cách hiệu quả, các quản trị viên bảo mật và CNTT cần phải hiểu rõ ai cần quyền truy cập vào những gì, Patrick Tiquet, phó chủ tịch bảo mật và kiến trúc tại Keeper Security cho biết. Điều đó có nghĩa là liệt kê tất cả các vai trò người dùng có thể có và sau đó chỉ định chúng dựa trên các yêu cầu công việc và vai trò Zero-Trust.

Tiquet cho biết ban đầu tốt nhất nên gắn bó với các vai trò truy cập được xác định rõ và sau đó chỉ định hoặc bỏ chỉ định các vai trò truy cập mới cho từng người dùng nếu cần.

5.Bỏ bê trải nghiệm người dùng

Mô hình Zero-Trust có tác động lớn đến người dùng cuối, vì vậy đừng bỏ qua trải nghiệm người dùng. Kennedy từ 451 Group cho biết: “Việc xác thực và truy cập ảnh hưởng đến gần như tất cả các nhân viên, vì vậy những sai lầm sẽ gây tốn kém cho CISO.

Khi các sáng kiến không tin tưởng được thực hiện mà không chuẩn bị đầy đủ cho người dùng để thay đổi, năng suất của nhân viên có thể bị ảnh hưởng đến Zero-Trust. Một sáng kiến sai lầm hoặc một sáng kiến tác động tiêu cực đến người dùng cũng có thể ảnh hưởng đến uy tín của toàn bộ nỗ lực.

Kennedy nói: “Các bước dẫn đến thành công đều đã quá mòn”. Ông nói: “Thiết lập trạng thái kết thúc mong muốn cho chiến lược không tin tưởng của bạn và thực hiện các phần khác nhau một cách có phương pháp với các đối tác nhà cung cấp Zero-Trust. Lập kế hoạch, điều hành và kiểm tra cẩn thận để đảm bảo rằng bất kỳ bước bổ sung nào được yêu cầu của người dùng sẽ mang lại lợi ích bảo mật tương xứng, ông nói.