Malware GameOver Zeus là một loại phần mềm độc hại cực kỳ tinh vi được thiết kế để lấy cắp thông tin ngân hàng và các thông tin đăng nhập khác từ các máy tính mà phần mềm độc hại này lây nhiễm.

Malware GameOver Zeus là gì

Malware GameOver Zeus (GOZ) là một phần mềm độc hại ngang hàng (P2P) của gia đình Zeus, đây là phần mềm độc hại dùng để lấy cắp thông tin đăng nhập ngân hàng và là nhà phân phối cho ransomware CryptoLocker .

Malware GameOver Zeus được phát hiện lần đầu tiên vào năm 2011. Tội phạm mạng sử dụng nó để “lọc” tiền ra khỏi khách hàng ngân hàng. GameOver Zeus được nhiều người coi là một trong những biến thể cao cấp nhất của cây gia đình Zeus và không giống như những người anh em họ của nó là Citadel và IceX Trojan, nó không phải để bán.

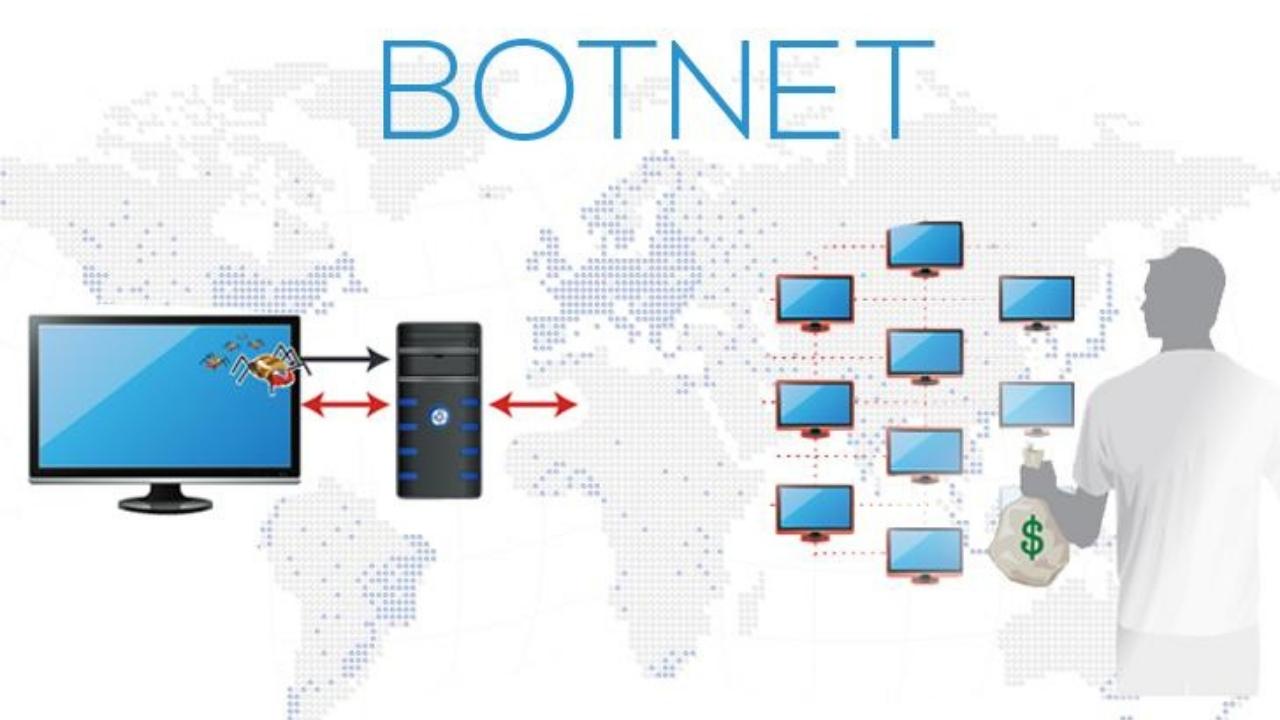

Malware GameOver Zeus sử dụng cơ sở hạ tầng mạng phi tập trung của các máy tính cá nhân và máy chủ web bị xâm nhập để thực thi lệnh và kiểm soát. Điều khiến việc gỡ xuống trở nên khó khăn là nhóm những kẻ tấn công – GOZ liên tục theo dõi bất kỳ hoạt động đáng ngờ nào để bảo vệ mạng lưới rộng lớn của chúng trên các máy tính bị xâm nhập hiện có.

Tóm lại, nhóm Malware này sẽ xác định đâu là doanh nghiệp sinh lợi đáng để khai thác và liên tục giám sát cơ sở hạ tầng được bảo vệ mạnh mẽ của họ. Đây còn là nhóm Malware được biết đến là nắm rõ những yếu điểm và tận dụng chúng để tấn công nạn nhân thành công nhất.

Phân phối phần mềm độc hại qua mạng botnet thư rác Cutwail

Có nhiều kỹ thuật để phát tán phần mềm độc hại, hầu hết chúng dựa vào các khía cạnh của kỹ thuật xã hội và lỗ hổng phần mềm. Nhóm đằng sau P2P ZeuS sử dụng Cutwail, một trong những botnet thư rác lớn nhất và khét tiếng nhất, để gửi một lượng lớn email mạo danh các nhà bán lẻ trực tuyến nổi tiếng, các công ty điện thoại di động, các trang mạng xã hội và các tổ chức tài chính.

Tội phạm mạng có thể thuê quyền truy cập vào cơ sở hạ tầng thư rác như một dịch vụ của Cutwail để thiết kế và thực hiện một chiến dịch thư rác. Mạng botnet Cutwail dựa vào hàng trăm nghìn hệ thống bị xâm nhập để thay mặt nó gửi thư rác và sử dụng các mẫu để tạo ra một số lượng lớn các biến thể cho thư email nhằm tránh các bộ lọc thư rác. Ví dụ: công cụ spam bot có thể sử dụng macro trong phần nội dung email để thêm một số khoảng trắng ngẫu nhiên hoặc thêm một số tiền ngẫu nhiên vào một hóa đơn giả mạo

Việc sử dụng botnet thư rác Cutwail để phát tán phần mềm độc hại không chỉ có ở P2P ZeuS. Nhóm các chuyên gia nghiên cứu về Ránomware đã quan sát thấy một số họ phần mềm độc hại được lan truyền bằng các kỹ thuật tương tự, bao gồm trojan ngân hàng Bugat/ Feodo/ Cridex và Mebroot/ Torpig.

Cách thức hoạt động của Malware GameOver Zeus

Malware GameOver ZeuS cung cấp cho kẻ tấn công một tập hợp các tính năng đa dạng để thu thập thông tin từ nạn nhân thông qua ghi nhật ký tổ hợp phím, lấy biểu mẫu và thu thập thông tin xác thực. Hơn nữa, Malware GameOver ZeuS cung cấp khả năng sửa đổi HTML của một trang web mục tiêu, cũng như đưa vào các trường biểu mẫu bổ sung để lừa nạn nhân nhập thông tin cá nhân, thông tin mật.

Web đưa vào các biểu mẫu hiển thị yêu cầu thông tin, bao gồm số thẻ tín dụng, mã PIN ATM và ngày sinh. Ngoài ra, việc sử dụng web giả mạo để khai thác thông tin nạn nhân được sử dụng để bỏ qua các tính năng bảo mật xác thực hai yếu tố bằng cách nhắc nạn nhân cung cấp thông tin cần thiết.

Malware GameOver Zeus thường được tuyên truyền thông qua thư rác và tin nhắn lừa đảo, chủ yếu được tội phạm mạng sử dụng để thu thập thông tin ngân hàng từ máy tính của nạn nhân. Ngoài ra, bọn tội phạm mạng còn phân phối phần mềm độc hại qua email trông giống như một hóa đơn, cuối cùng lừa khách hàng nghĩ rằng đó là từ ngân hàng. Hệ thống bị nhiễm Malware GameOver Zeus được sử dụng để tham gia vào các hoạt động độc hại như gửi thư rác hoặc tham gia vào các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

Các biến thể trước của phần mềm độc hại Zeus sử dụng cơ sở hạ tầng mạng botnet tập trung để thực thi các lệnh. Các máy chủ tập trung C2 thường xuyên được theo dõi và chặn bởi cộng đồng bảo mật. Tuy nhiên, Malware GameOver Zeus sử dụng mạng P2P gồm các máy chủ bị nhiễm để giao tiếp và phân phối dữ liệu, đồng thời sử dụng mã hóa để tránh bị phát hiện.

Hệ thống các Malware GameOver Zeus hoạt động như một mạng proxy lớn được sử dụng để phổ biến các bản cập nhật nhị phân, phân phối tệp cấu hình và gửi dữ liệu bị đánh cắp. Không có một điểm lỗi nào, khả năng phục hồi của cơ sở hạ tầng P2P của GOZ khiến nỗ lực gỡ xuống trở nên khó khăn hơn.

Malware GameOver Zeus xác định và chặn phiên trực tuyến của họ bằng một kỹ thuật thường được gọi là man-in-the-browser (MITB). Phần mềm độc hại này cũng có khả năng vượt qua xác thực hai yếu tố và có thể hiển thị các thông báo bảo mật ngân hàng độc hại nhằm loại bỏ thông tin an toàn để cho phép giao dịch và lừa đảo chiếm đoạt tiền của nạn nhân. Mục tiêu cuối cùng của nhóm Malware Gameover Zeus là kiếm lợi nhuận các giao dịch Nhà thanh toán bù trừ tự động (ACH) lớn và chuyển khoản ngân hàng.

Làm thế nào để bảo vệ doanh nghiệp khỏi Malware GameOver Zeus?

Nếu doanh nghiệp đã sử dụng Tường lửa hoặc Proxy thì đó là một biện pháp bảo vệ tương đối hiệu quả (Proxy phải được cập nhật, bảo mật và backup dữ liệu an toàn). Malware Zeus GameOver tiếp cận với các công ty và địa chỉ IP nhưng doanh nghiệp không thể ngăn chặn phần mềm độc hại này vì chặn ở cấp proxy có nghĩa là thực thi các giới hạn trong toàn tổ chức. Điều này sẽ dẫn đến kém năng suất cho toàn bộ doanh nghiệp, không chỉ máy tính bị nhiễm.

Một số nhà sản xuất phần mềm chống virus gặp phải vấn đề tương tự với việc chặn toàn bộ các hoạt động của doanh nghiệp, toàn bộ trang web đều bị chăn thay vì chỉ chặn những nội dung độc hại mà máy quét của họ tìm thấy trên một trang web nhất định

Cách duy nhất để bảo vệ doanh nghiệp khỏi Malware Zeus GameOver là cấm một máy tính bị nhiễm không được “giao tiếp” với máy chủ DGA hoặc “giao tiếp” với các trang web hoặc địa chỉ bị nhiễm khác. Ngoài ra cần cài đặt các phần mềm có khả năng phát hiện sự lây lan các phần mềm độc hại bằng cách phát hiện các nỗ lực “giao tiếp” trên hệ thống doanh nghiệp.

Tại sao lại khó bảo vệ người dùng khỏi Malware Zeus GameOver?

Trước hết, Malware Zeus GameOver là một mối đe dọa rất dai dẳng, lây nhiễm vào các mạng doanh nghiệp nhanh chóng nhưng lại có tỷ lệ phát hiện rất thấp, do tính chất đa hình của phần mềm độc hại này.

Thứ hai, một khi đã bị nhiễm, rất khó để loại bỏ sự lây nhiễm khỏi máy khách, do phiên bản Malware Gameover Zeus mới có chứa rootkit Necurs. Điều này thường có nghĩa là cách dễ nhất để giải quyết vấn đề là xóa ứng dụng khách bị nhiễm. Tuy nhiên, khả năng máy khách dễ dàng bị nhiễm Malware GameOver Zeus trở lại.

Thứ ba, một khi Malware GameOver Zeus đã xâm nhập được vào máy khách thì phần mềm độc hại này sẽ dễ dàng “giao tiếp” với các máy khách khác trên hệ thống hoặc tìm kiếm những máy khách mới nếu những máy khách trong danh sách mặc định không thể truy cập được.

Tuy nhiên, Malware GameOver Zeus vẫn có thể chuyển sang DGA (Thuật toán tạo miền) đối với máy chủ của hệ thống doanh nghiệp để tìm kiếm các máy khách mục tiêu đã được mặc định sẵn một cách dễ dàng hơn.

Các cơ quan thực thi pháp luật trên toàn thế giới, được hỗ trợ bởi EC3 của Europol, đã hợp lực trong một hành động phối hợp do FBI dẫn đầu, nhắm mục tiêu vào cơ sở hạ tầng hỗ trợ phần mềm độc hại được gọi là CryptoLocker và Malware Gameover Zeus, còn được gọi là ‘Peer-to-Peer Zeus’. Malware Gameover Zeus là một loại phần mềm độc hại cực kỳ tinh vi được thiết kế để lấy cắp thông tin ngân hàng và các thông tin đăng nhập khác từ các máy tính mà nó lây nhiễm.