Ransomware LockBit là phần mềm độc hại được những kẻ tấn công tống tiền điện tử thiết kế để chặn quyền truy cập của người dùng và doanh nghiệp vào hệ thống dữ liệu máy tính để đổi lấy khoản tiền chuộc lớn từ các nạn nhân.

Ransomware LockBit là gì?

Ransomware LockBit là một cuộc tấn công ransomware mới trong một loạt các cuộc tấn công mạng tống tiền điện tử hiện nay và nhanh chống trở thành một mối đe dọa duy nhất trong phạm vi của các công cụ tống tiền điện tử. Ransomware LockBit yêu cầu đòi tiền chuộc xung quanh việc thanh toán tài chính để đổi lấy việc giải mã, chủ yếu tập trung vào các doanh nghiệp và tổ chức chính phủ hơn là các cá nhân.

Các cuộc tấn công sử dụng Ransomware LockBit lần đầu tiên vào tháng 9 năm 2019, với tên gọi phổ biến là “Ransomware ABCD – tên phần mở rộng tệp được sử dụng khi mã hóa tệp của nạn nhân. Các mục tiêu đáng chú ý trong quá khứ bao gồm các tổ chức ở Hoa Kỳ, Trung Quốc, Ấn Độ, Indonesia, Ukraine. Ngoài ra, các quốc gia khác nhau trên khắp châu Âu (Pháp, Anh, Đức) đã chứng kiến các cuộc tấn công nguy hiểm này.

Ransomware LockBit thực hiện các cuộc tấn công lan rộng nhằm vào các doanh nghiệp lớn từ chăm sóc sức khỏe đến các tổ chức tài chính. Ransomware LockBit hoạt động như ransomware-as-a-service (RaaS) và những kẻ thuê các cuộc tấn công Ransomware sẵn sàng đặt cọc để thu lợi nhuận theo thỏa thuận đã nhận được tiền chuộc từ nạn nhân. Các khoản thanh toán tiền chuộc được chia giữa nhóm nhà phát triển LockBit và các chi nhánh tấn công, những người nhận được tới 75% số tiền chuộc.

LockBit ransomware hoạt động như thế nào?

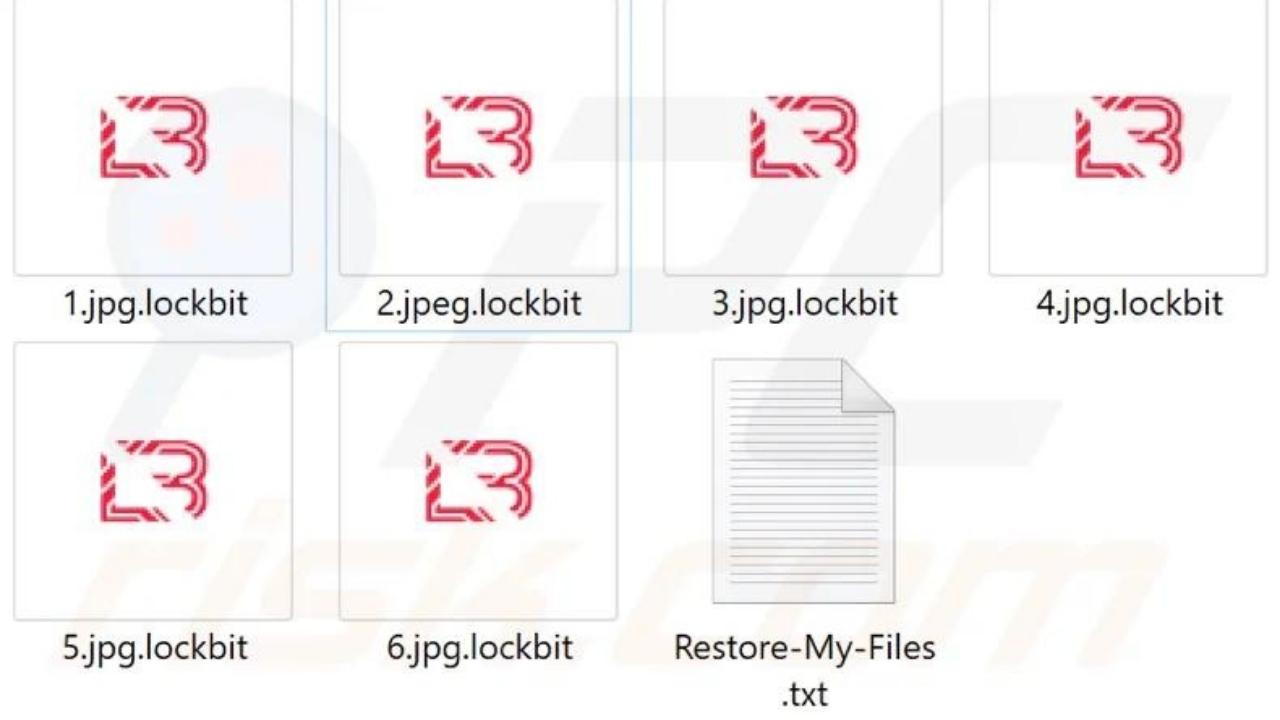

Trong quá trình Ransomware LockBit mã hóa, các tệp bị ảnh hưởng được thêm vào với phần mở rộng “.lockbit“. Ví dụ: một tệp như ” 1.jpg ” sẽ xuất hiện dưới dạng “1.jpg.lockbit“, v.v. Sau khi quá trình này hoàn tất, ghi chú đòi tiền chuộc được tạo / hiển thị trên hình nền máy tính, cửa sổ bật lên (“LockBit_Ransomware.hta“) và tệp văn bản “Khôi phục-My-Files.txt“.

Ransomware LockBit được nhiều nhà chức trách coi là một phần của họ phần mềm độc hại “LockerGoga & MegaCortex”. Điều này đơn giản có nghĩa là nó chia sẻ các hành vi với các dạng ransomware được nhắm mục tiêu đã thiết lập này.

- Tự truyền bá trong một tổ chức thay vì yêu cầu chỉ đạo thủ công.

- Được nhắm mục tiêu thay vì phát tán theo kiểu tán xạ như phần mềm độc hại spam.

- Sử dụng các công cụ tương tự để lây lan, như Windows Powershell và Server Message Block (SMB).

Đáng kể nhất là khả năng tự lây lan của Ransomware LockBit, nghĩa là ransomware này tự lây lan. Trong lập trình của mình và được định hướng bởi các quy trình tự động được thiết kế sẵn. Điều này làm cho Ransomware LockBit trở nên độc đáo so với nhiều cuộc tấn công ransomware khác được thúc đẩy bằng cách sống thủ công trong mạng – đôi khi hàng tuần – để hoàn thành việc theo dõi và giám sát.

Sau khi kẻ tấn công đã lây nhiễm theo cách thủ công một máy chủ, nó có thể tìm thấy các máy chủ có thể truy cập khác, kết nối chúng với những máy bị nhiễm và chia sẻ sự lây nhiễm bằng cách sử dụng tập lệnh. Điều này được hoàn thành và lặp lại hoàn toàn mà không có sự can thiệp của con người.

Hơn nữa, nó sử dụng các công cụ trong các mẫu có sẵn cho gần như tất cả các hệ thống máy tính Windows. Hệ thống bảo mật điểm cuối gặp khó khăn khi gắn cờ hoạt động độc hại. Nó cũng ẩn tệp mã hóa thực thi bằng cách ngụy trang nó thành định dạng tệp hình ảnh .PNG phổ biến, tiếp tục đánh lừa hệ thống phòng thủ.

Các giai đoạn của các cuộc tấn công Ransomware LockBit

Các cuộc tấn công Ransomware LockBit có thể được hiểu theo ba giai đoạn:

- Giai đoạn 1: Khai thác

- Giai đoạn 2: Xâm nhập

- Giai đoạn 3: Triển khai

Khai thác điểm yếu trong mạng.

Cuộc tấn công ban đầu do Ransomware LockBit trông giống như các cuộc tấn công độc hại khác. Một tổ chức có thể bị lợi dụng bởi các chiến thuật kỹ thuật xã hội như lừa đảo, trong đó những kẻ tấn công mạo danh nhân viên hoặc nhà chức trách đáng tin cậy để yêu cầu thông tin xác thực truy cập.

Khả thi không kém là việc sử dụng các cuộc tấn công vào các máy chủ mạng nội bộ và hệ thống mạng của một tổ chức. Nếu không có cấu hình mạng thích hợp, các cuộc thăm dò tấn công có thể chỉ mất vài ngày để hoàn thành.

Khi Ransomware LockBit đã xâm nhập vào mạng, ransomware sẽ chuẩn bị cho hệ thống phát hành tải trọng mã hóa của nó trên mọi thiết bị mà nó có thể. Tuy nhiên, kẻ tấn công có thể phải đảm bảo hoàn thành một số bước bổ sung trước khi chúng có thể thực hiện động thái cuối cùng.

Thâm nhập sâu hơn để hoàn thành thiết lập tấn công nếu cần.

Từ thời điểm này trở đi, Ransomware LockBit chỉ đạo tất cả các hoạt động một cách độc lập, sử dụng những phần mềm lập trình được gọi là công cụ “sau khai thác” để có được các đặc quyền leo thang nhằm đạt được mức truy cập sẵn sàng tấn công. Bắt nguồn từ việc truy cập đã có sẵn thông qua chuyển động ngang tới bác sĩ thú y để xác định khả năng tồn tại của mục tiêu.

Ở giai đoạn này, Ransomware LockBit sẽ thực hiện bất kỳ hành động chuẩn bị nào trước khi triển khai phần mã hóa của ransomware. Điều này bao gồm việc vô hiệu hóa các chương trình bảo mật và bất kỳ cơ sở hạ tầng nào khác có thể cho phép khôi phục hệ thống.

Mục tiêu của việc xâm nhập là khiến cho việc phục hồi không có sự trợ giúp là không thể, hoặc đủ chậm để không chống chọi được với tiền chuộc của kẻ tấn công là giải pháp thực tế duy nhất. Khi nạn nhân tuyệt vọng để hoạt động trở lại bình thường, đây là lúc họ sẽ trả phí chuộc.

Triển khai tải trọng mã hóa

Khi mạng đã bị Ransomware LockBit xâm nhập hoàn toàn thì bước cuối cùng là ransomware này sẽ bắt đầu lan truyền trên bất kỳ máy nào có thể chạm vào. Ransomware LockBit cũng không cần quá nhiều thứ để hoàn thành giai đoạn này. Một đơn vị hệ thống duy nhất có quyền truy cập cao có thể ra lệnh cho các đơn vị mạng khác tải xuống Ransomware LockBit và triển khai tấn công sữ liệu của nạn nhân.

Phần mã hóa sẽ đặt một “khóa” trên tất cả các tệp hệ thống. Nạn nhân chỉ có thể mở khóa hệ thống của họ thông qua một khóa tùy chỉnh được tạo bởi công cụ giải mã độc quyền của Ransomware LockBit. Quá trình này cũng để lại các bản sao của một tệp văn bản ghi chú đòi tiền chuộc đơn giản trong mọi thư mục hệ thống. Nó cung cấp cho nạn nhân các hướng dẫn để khôi phục hệ thống của họ và thậm chí đã bao gồm việc tống tiền đe dọa trong một số phiên bản Ransomware LockBit.

Diện mạo mới nhất của Ransomware LockBit – LockBit 2.0

Ransomware LockBit 2.0 là ransomware dưới dạng dịch vụ (RaaS) xuất hiện lần đầu tiên vào tháng 6 năm 2021 dưới dạng bản ccapj nhật cao cấp cho “đàn anh Ransomware LockBit.

Tổng quan về Ransomware LockBit 2.0

LockBit 2.0 sử dụng kỹ thuật tống kép như một phần của cuộc tấn công để gây áp lực buộc nạn nhân phải trả tiền chuộc. Trong một số trường hợp, những kẻ tấn công Ransomware LockBit 2.0 đã thực hiện các cuộc tấn công DDoS vào cơ sở hạ tầng của nạn nhân cũng như sử dụng một trang web bị rò rỉ. Hành vi này được gọi là tống tiền gấp ba, một chiến thuật được quan sát thấy trong các nhóm như BlackCat, Avaddon và SunCrypt trong quá khứ.

Không giống như các chương trình RaaS khác không yêu cầu các chi nhánh phải siêu kỹ thuật hoặc hiểu biết, những kẻ tấn công LockBit 2.0 được cho là chỉ làm việc với những người kiểm tra thâm nhập có kinh nghiệm, đặc biệt là những người có kinh nghiệm với các công cụ như Metasploit và Cobalt Strike . Các chi nhánh được giao nhiệm vụ giành quyền truy cập ban đầu vào mạng nạn nhân, cho phép LockBit 2.0 tiến hành phần còn lại của cuộc tấn công.

Ransomware LockBit 2.0 thay đổi hình nền của các máy tính bị nhiễm thành một ghi chú ransomware để mở rộng nội bộ từ các tổ chức nạn nhân. Các ghi chú tuyên bố rằng các tác nhân đe dọa sẽ trả “hàng triệu đô la” cho những người trong cuộc đã cung cấp quyền truy cập vào mạng công ty hoặc tạo điều kiện cho việc lây nhiễm ransomware. Các tác nhân đe dọa cũng bày tỏ sự quan tâm đến các phương thức truy cập khác như RDP, VPN và thông tin đăng nhập email của công ty, đổi lại, họ đề nghị cắt giảm khoản tiền chuộc đã trả.

Nạn nhân của Ransomware LockBit 2.0

Ransomware LockBit 2.0 nhắm vào các tổ chức có tiềm năng trả tiền chuộc cao. Các nhà khai thác làm việc với các nhà môi giới truy cập ban đầu để tiết kiệm thời gian và cho phép tiềm năng lợi nhuận lớn hơn. Mặc dù thường tìm kiếm cơ hội cho nạn nhân, nhưng Ransomware LockBit 2.0 dường như có những hạn chế dành cho nạn nhân.

Nhóm tuyên bố rằng họ sẽ không nhắm mục tiêu vào các cơ sở chăm sóc sức khỏe, dịch vụ xã hội, cơ sở giáo dục, tổ chức từ thiện và các tổ chức khác “đóng góp cho sự tồn tại của loài người”. Tuy nhiên, bất chấp những tuyên bố này, đã có trường hợp các chi nhánh phá hoại các nguyên tắc này bằng cách vẫn chọn tấn công các ngành dọc của ngành như chăm sóc sức khỏe và giáo dục.

Các tổ chức ở Châu Âu và Hoa Kỳ bị Ransomware LockBit 2.0 tấn công thường xuyên hơn so với các tổ chức ở các quốc gia khác, có thể là do lợi nhuận cao và các khoản thanh toán bảo hiểm ở các nước này cao hơn.

Rò rỉ dữ liệu trang web

Trong quý đầu tiên của năm 2022, LockBit 2.0 vẫn là biến thể ransomware có tác động mạnh nhất và được triển khai nhiều nhất mà chúng tôi quan sát thấy trong tất cả các vụ vi phạm ransomware được chia sẻ trên các trang web rò rỉ.

Theo phân tích dữ liệu trang web rò rỉ, LockBit 2.0 là RaaS có tác động mạnh nhất trong 5 tháng liên tiếp. Tính đến ngày 25 tháng 5, LockBit 2.0 chiếm 46% tổng số sự kiện vi phạm liên quan đến ransomware cho năm 2022 được chia sẻ trên các trang web rò rỉ.

Ngoài ra, trang web rò rỉ LockBit 2.0 RaaS có số lượng nạn nhân được công bố nhiều nhất, với tổng số hơn 850 người. Bản thân trang web thường có thông tin như miền nạn nhân, trình theo dõi thời gian và các phép đo lượng dữ liệu đã bị xâm phạm.