Ransomware Clop là mã độc tống tiền có mục tiêu tấn công chính là các máy tính chạy hệ điều hành Windows. Các tổ chức bảo mật kém hoặc hệ điều hành Windows chưa được vá lỗi sẽ là mục tiêu hàng đầu của Ransomware Clop.

Tình hình Ransomware Clop

Ransomware Clop (đôi khi được viết cách điệu là “Cl0p”) là một trong những họ ransomware phát triển mạnh nhất trong ba năm qua. Ransomware Clop trở nên khét tiếng vì đã xâm nhập các tổ chức nổi tiếng trong các ngành công nghiệp khác nhau trên toàn thế giới bằng cách sử dụng các kỹ thuật tống tiền đa cấp dẫn đến khoản thanh toán khổng lồ ước tính khoảng 500 triệu đô la Mỹ tính đến tháng 11 năm 2021.

Trong các nỗ lực phối hợp nhằm loại bỏ các băng đảng ransomware, một liên minh toàn cầu trên khắp năm châu lục có sự tham gia của cơ quan thực thi pháp luật và các đối tác tư nhân đã dẫn đến vụ bắt giữ sáu thành viên Ransomware Clop bị tình nghi ở Ukraine vào tháng 6 năm 2021. Trong khi các vụ bắt giữ ở Ukraine có thể giáng một đòn lớn vào hoạt động của Ransomware Clop thì các hoạt động tội phạm của nhóm Ransomware này vẫn không suy giảm.

Khi các doanh nghiệp bắt đầu tăng cường khả năng phòng thủ an ninh cho hệ thống dữ liệu trong thời kỳ hậu đại dịch Covid-19 thì việc tìm hiểu thêm về các mối đe dọa tiềm ẩn là điều cần thiết để áp dụng phương pháp tiếp cận an ninh mạng chủ động hơn.

Nhận biết về Ransomware Clop

Ransomware Clop thuộc họ ransomware Cryptomix phổ biến là một loại vi rút mã hóa tệp nguy hiểm chủ động tránh hệ thống không được bảo vệ an ninh và mã hóa các tệp đã lưu bằng cách trồng phần mở rộng .Clop.

Ransomware Clop khai thác mật mã AES để mã hóa hình ảnh, video, nhạc, giấy tờ cơ sở dữ liệu và đính kèm phần mở rộng tệp .CLOP hoặc .CIOP, ngăn chặn nạn nhân truy cập dữ liệu cá nhân. Ví dụ: “sample.jpg” được đổi tên thành “sample.jpg.Clop”.

Các phiên bản khác nhau của ghi chú tiền chuộc cũng đã được quan sát thấy sau khi mã hóa. Tùy thuộc vào biến thể, bất kỳ tệp văn bản đòi tiền chuộc nào trong số này có thể bị rớt: “ClopReadMe.txt”, “README_README.txt”, “Cl0pReadMe.txt” và “READ_ME _ !!!. TXT”. Bằng cách này, các nạn nhân bị áp lực phải trả tiền chuộc trong một số thời hạn nhất định cho việc sửa chữa dữ liệu.

Ransomware Clop được coi là mã độc rất nguy hiểm vì có thể gây ra những hậu quả nghiêm trọng, có khả năng lây nhiễm phần lớn các phiên bản hệ điều hành như Windows XP, Windows7, Windows8, Windows8.1 và Windows 10.

Ransomware Clop là một trong những mối đe dọa máy tính tồi tệ nhất khiến các mục nhập trong Windows Registry đạt được độ bền và có thể khởi động hoặc hạn chế các quy trình trong miền Windows để ẩn khỏi chương trình chống virus thông thường và người dùng máy tính.

Ransomware Clop đã chuyển từ việc bị phân phối ransomware thông qua thư rác độc hại để được sử dụng trong các chiến dịch nhắm mục tiêu chống lại các công ty nổi tiếng. Trong các sự kiện gần đây, Ransomware Clop có liên quan đến các tác nhân đe dọa đang khai thác các lỗ hổng của Accellion File Transfer Appliance (FTA):

- CVE-2021-27101

- CVE-2021-27102

- CVE-2021-27103

- CVE-2021-27104

Việc khai thác các lỗ hổng này đã dẫn đến sự xâm nhập của các công ty nổi tiếng bắt đầu từ tháng 2/2022.

Ransomware Clop xuất hiện như thế nào

Vào tháng 2 năm 2019, các nhà nghiên cứu bảo mật đã phát hiện ra Ransomware Clop tấn công lần đầu tiên (với tên gọi là TA505) khi nó khởi động một chiến dịch email lừa đảo trực tuyến quy mô lớn.

Ransomware Clop là một ví dụ về Ransomware dưới dạng dịch vụ (RaaS) được điều hành bởi một nhóm kẻ tấn công người Nga. Ngoài ra, ransomware này đã sử dụng tệp nhị phân đã được xác minh và ký kỹ thuật số, khiến nó trông giống như một tệp thực thi hợp pháp có thể tránh được sự phát hiện bảo mật.

Vào năm 2020, có thông tin cho rằng FIN11 – một nhóm hack có động cơ tài chính – đã triển khai Ransomware Clop và đe dọa nạn nhân của họ xuất bản dữ liệu đã được lọc. FIN11 đã khai thác lỗ hổng zero-day trong công cụ truyền tệp kế thừa (FTA) của Kiteworks (trước đây gọi là Accellion) để xâm nhập vào mạng của nạn nhân. Sau đó, nó nhằm mục đích phân phối Ransomware Clop làm trọng tải của nó và đánh cắp dữ liệu.

Các nhà nghiên cứu cũng phát hiện ra rằng nhóm đã sử dụng một web shell cụ thể được gọi là “DEWMODE” để lấy thông tin bị đánh cắp từ các nạn nhân của nó. Các nhà nghiên cứu đã tìm thấy hai nhóm tác nhân độc hại có mối liên hệ với FIN11 và xác định chúng là UNCA2546 và UNCA2582. Đây cũng là những nhóm chịu trách nhiệm cho các cuộc tấn công lớn vào người dùng Kiteworks.

Những kẻ tấn công điều hành đằng sau Ransomware Clop đã thực hiện nỗ lực đầu tiên của họ trong việc sử dụng kế hoạch tống tiền kép vào tháng 4 năm 2020 khi họ công khai dữ liệu của một công ty dược phẩm trên trang web rò rỉ của họ. Trang web rò rỉ chuyên dụng của Ransomware Clop lưu trữ danh sách các nạn nhân của nó, đã tăng lên rõ rệt kể từ khi ra mắt.

Theo thời gian, các thủ đoạn tống tiền của các băng nhóm ngày càng tinh vi và do đó cũng có sức tàn phá khủng khiếp hơn. Vào tháng 11 năm 2021, các nhà nghiên cứu bảo mật đã phát hiện hoạt động độc hại của các nhà khai thác Ransomware Clop đã khai thác lỗ hổng SolarWinds Serv-U để xâm phạm mạng công ty và phân phối Ransomware Clop dưới dạng một trọng tải.

Lỗ hổng truyền tệp được quản lý Serv-U và lỗ hổng thực thi mã từ xa Serv-U Secure FTP (RCE), được theo dõi là CVE-2021-35211, cho phép RCE trên máy chủ dễ bị tấn công với các đặc quyền nâng cao. Một gã khổng lồ dịch vụ hàng hải có trụ sở chính tại Singapore cũng trở thành con mồi của Ransomware Clop.

Vào tháng 11 năm 2021, có thông tin cho rằng Ransomware Clop đã vi phạm hệ thống CNTT của mình để lấy cắp thông tin thương mại độc quyền đã được phân loại và dữ liệu nhân viên bao gồm chi tiết tài khoản ngân hàng, thông tin bảng lương, hộ chiếu, địa chỉ email và thư từ nội bộ, cùng những thứ khác.

Các quốc gia và ngành bị Ransomware Clop tấn công hàng đầu

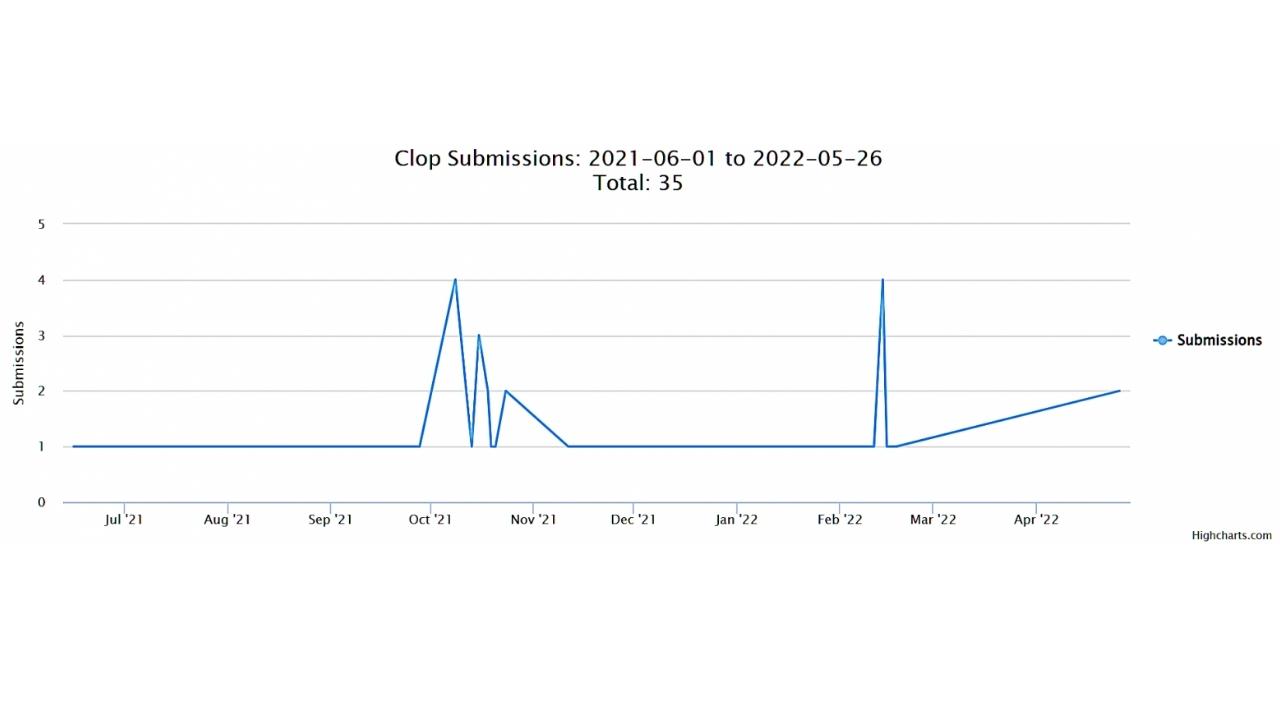

Sau khi đóng cửa toàn bộ hoạt động trong vài tháng, từ tháng 11 đến tháng 2, Ransomware Clop hiện đã hoạt động trở lại. Sự gia tăng hoạt động này được chú ý sau khi nhóm Ransomware Clop tấn công thêm 21 nạn nhân mới vào trang web rò rỉ dữ liệu trong vòng một tháng, trong khi Lockbit 2.0 (103 nạn nhân) và Conti (45 nạn nhân) vẫn là những tác nhân đe dọa nhiều nhất.

Lĩnh vực được nhắm mục tiêu nhiều nhất của Ransomware Clop là lĩnh vực công nghiệp, với 45% các cuộc tấn công Ransomware Clop nhằm vào các tổ chức công nghiệp và 27% nhắm vào các công ty công nghệ.

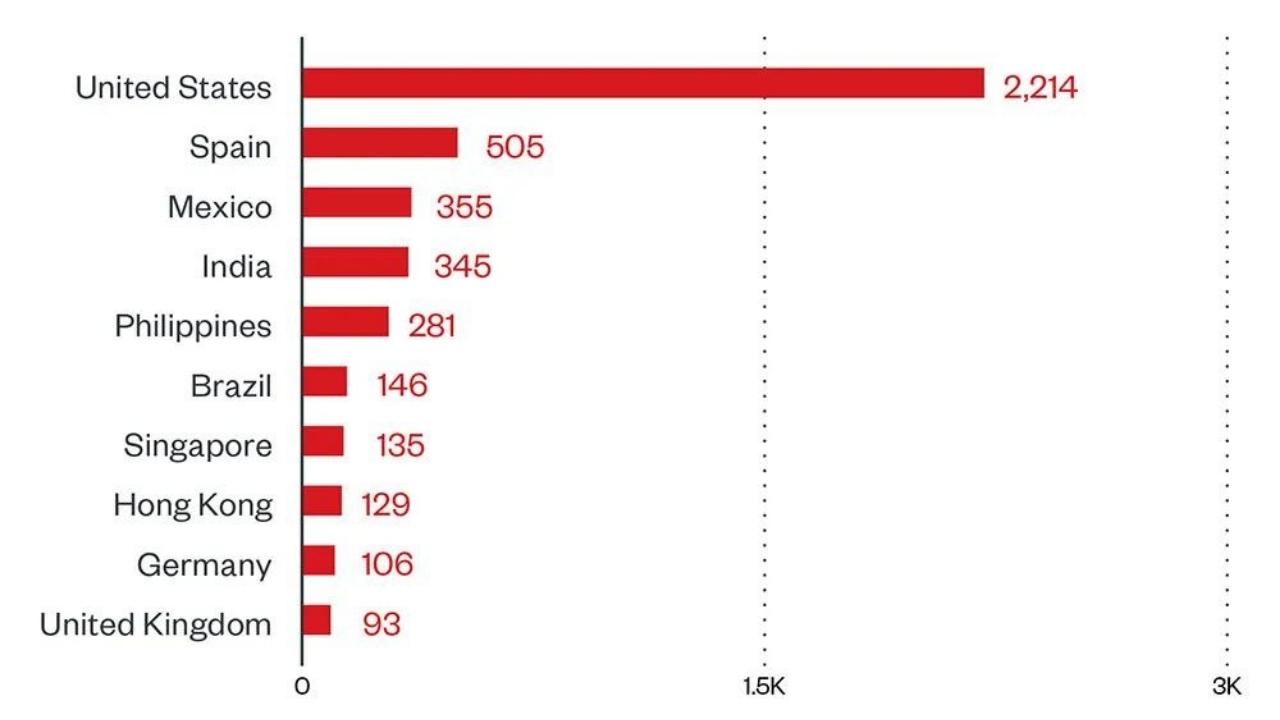

Ngoài ra, các nghiên cứu cho thấy Mỹ có số lần tấn công lớn nhất với 2.214 lần, tiếp theo là Tây Ban Nha ở vị trí thứ hai với 505 lần. Phần còn lại của các phát hiện trải rộng khắp Bắc Mỹ, Nam Mỹ, Châu Á Thái Bình Dương, Châu Âu và Trung Đông.

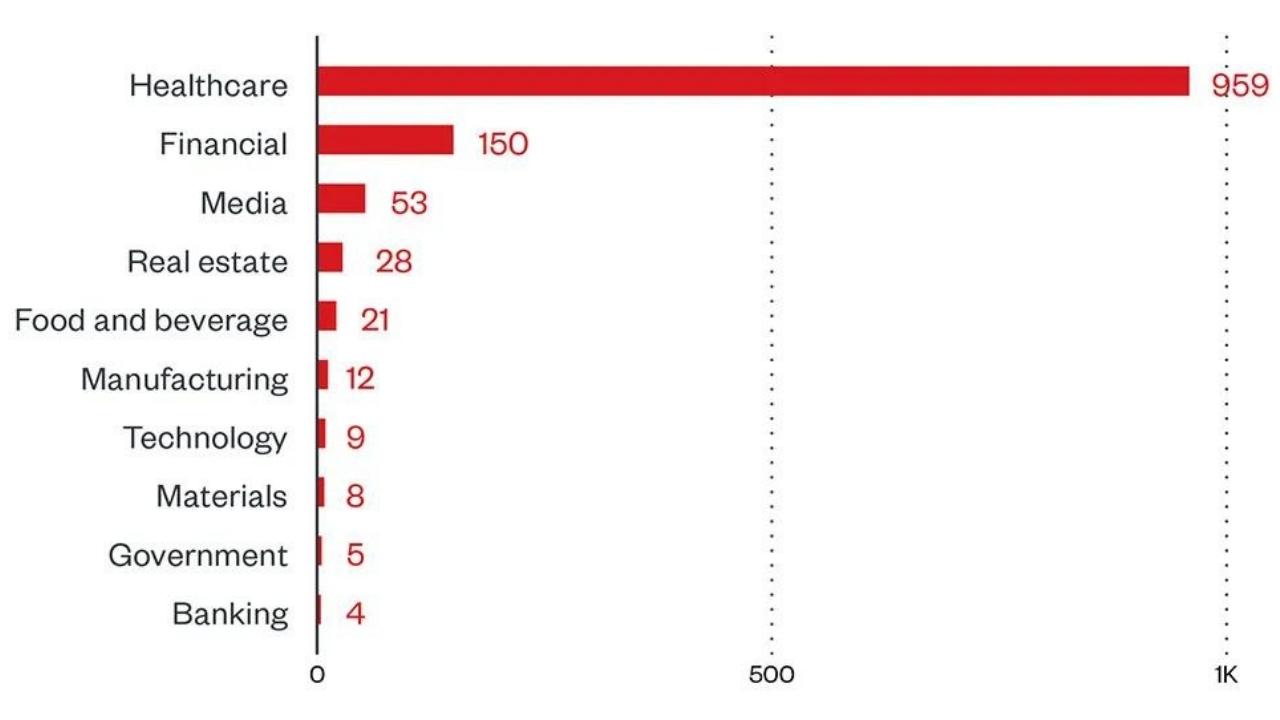

Trong khi các nhóm tấn công Ransomware về RaaS khác tuyên bố tránh lĩnh vực chăm sóc sức khỏe như một mục tiêu ngoài mục tiêu nhân đạo, các phát hiện của chúng tôi cho thấy rằng đây không phải là trường hợp của Ransomware Clop, vì lĩnh vực này nhận được số lượng phát hiện cao nhất là 959, tiếp theo là ngành tài chính với 150.

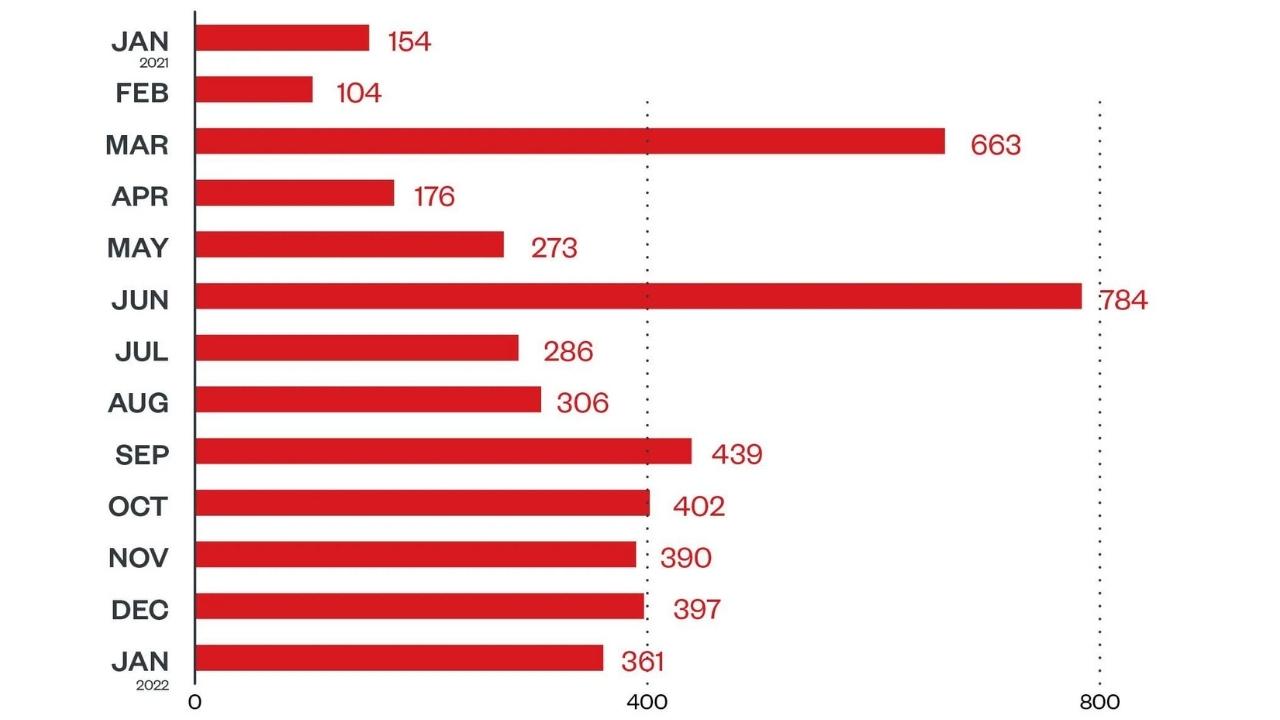

Bằng cách chia nhỏ các lần phát hiện mỗi tháng, chúng tôi có thể xác định rằng năm 2021 chứng kiến đỉnh điểm của các cuộc tấn công Ransomware Clop vào tháng 6 cùng năm với 784 lần tấn công. Tháng 3 cũng chứng kiến sự gia tăng mạnh mẽ trong các nỗ lực ở mức 663, cao hơn đáng kể so với các lần phát hiện trong những tháng trước.

Từ các số liệu được thống kê cho thấy rằng các hoạt động của Ransomware Clop vẫn mạnh mẽ khi các con số liên tục nằm trong phạm vi 300 đến 400 từ tháng 7 năm 2021 đến tháng 1 năm 2022.