Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) và Cục Điều tra Liên bang (FBI) đã quan sát thấy việc sử dụng Ransomware Conti ngày càng tăng trong hơn 400 cuộc tấn công vào các tổ chức Hoa Kỳ và quốc tế.

Ransomware Conti là gì?

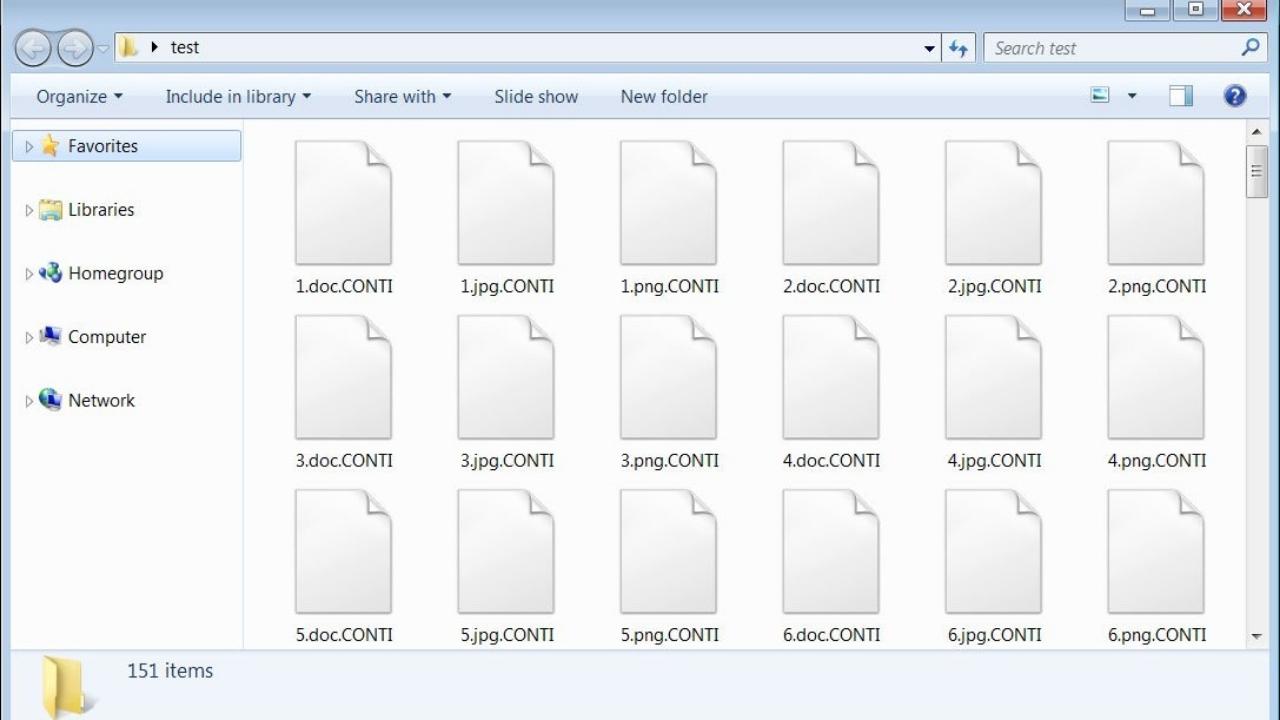

Ransomware Conti là một ransomware cực kỳ nguy hiểm do tốc độ mã hóa dữ liệu và lây lan sang các hệ thống khác. Nó được quan sát lần đầu tiên vào năm 2020 và được cho là do một nhóm tội phạm mạng có trụ sở tại Nga đứng đầu, lấy bút danh Wizard Spider. Đầu tháng 5 năm 2022, chính phủ Mỹ tuyên bố thưởng lên tới 10 triệu USD cho thông tin về băng đảng Ransomware Conti .

Cách thức hoạt động của Ransomware Conti

Nhóm Ransomware Conti luôn sử dụng các cuộc tấn công lừa đảo để cài đặt TrickBot và BazarLoader Trojan nhằm có được quyền truy cập từ xa vào các máy bị nhiễm.

Email được sử dụng tuyên bố đến từ một người gửi mà nạn nhân tin tưởng và sử dụng một liên kết để trỏ người dùng đến một tài liệu được tải độc hại. Tài liệu trên Google Drive có tải trọng độc hại và sau khi tài liệu được tải xuống, phần mềm độc hại cửa hậu Bazaar kết nối thiết bị của nạn nhân với máy chủ điều khiển và chỉ huy của Conti cũng sẽ được tải xuống.

Điều thú vị là Conti sử dụng phương pháp đa luồng để lan truyền nhanh, khiến nó khó bị dừng lại.

Ransomware Conti cũng có thể lây lan qua Server Message Block (SMB). Đây thực sự là cách chúng có thể mã hóa dữ liệu trên các máy khác trong mạng.

Bây giờ nó tồn tại trên máy bị xâm nhập, Ransomware Conti mã hóa dữ liệu và sau đó sử dụng một kế hoạch tống tiền gồm hai bước.

Phần mềm tống tiền kép, còn được gọi là pay-now-or-get-breached đề cập đến một chiến lược ransomware Conti và các tổ chức Ransomware khác đang phát triển và cách thức hoạt động là những kẻ tấn công ban đầu lấy đi một lượng lớn thông tin cá nhân, sau đó mã hóa các tệp của nạn nhân. Khi quá trình mã hóa hoàn tất, những kẻ tấn công sẽ đe dọa công khai dữ liệu trừ khi chúng được trả tiền.

Kế hoạch bắt đầu với một yêu cầu tiền chuộc để đổi lấy khóa giải mã và tiếp theo là một cơ chế tống tiền.

Trong giai đoạn này, kẻ độc hại sẽ tiết lộ một lượng nhỏ dữ liệu được mã hóa, kèm theo lời đe dọa sẽ phát hành thêm tài liệu nếu không trả tiền chuộc.

Mục nhập ban đầu

Để xâm nhập vào hệ thống của nạn nhân Các nhà khai thác ransomware sẽ sử dụng nhiều chiến thuật khác nhau.

Các tin tặc thường sẽ bắt đầu bằng cách cố gắng thuyết phục một nhân viên cung cấp thông tin đăng nhập, thường là sử dụng phương pháp kỹ thuật xã hội.

Đôi khi chúng cũng có thể cố gắng khai thác các bức tường lửa dễ bị tấn công hoặc tấn công các máy chủ RDP (Giao thức Máy tính Từ xa) có kết nối internet.

Nâng cấp đặc quyền

Sau khi thiết lập quyền truy cập mạng, những kẻ tấn công thường sẽ cố gắng giành quyền truy cập vào tài khoản quản trị tên miền.

Điều này sẽ cho phép chúng chạy mã ransomware. Tại thời điểm này, họ cũng sẽ cố gắng giành quyền truy cập vào bất kỳ tài khoản đặc quyền nào có thể cho phép họ lấy cắp thông tin quan trọng (bao gồm cả các bản sao lưu). Họ có thể cố gắng hủy kích hoạt phần mềm quản lý bảo mật trong một số trường hợp để chúng có thể di chuyển ngang qua mạng mà không bị phát hiện.

Trinh sát

Để giúp họ tổ chức một cuộc tấn công, những kẻ tấn công Ransomware Conti thường sẽ quét mạng của bạn để tìm máy chủ, điểm cuối, bản sao lưu, dữ liệu nhạy cảm, ứng dụng và phần mềm bảo vệ. Họ sẽ sử dụng các trình quét cổng phổ biến như ‘Angry IP Scanner’ hoặc ‘Advanced Port Scanner’ để biên dịch danh sách các địa chỉ IP. Hơn nữa, họ sẽ thu thập một danh sách các tên máy chủ để tìm kiếm gợi ý về mục đích của chúng. Ví dụ, một bộ điều khiển miền có thể được đặt tên là DC1.

Nhận thông tin đăng nhập

Những công cụ hậu khai thác phổ biến như Mimikatz, loại bỏ thông tin xác thực khỏi bộ nhớ, thường được những kẻ tấn công sử dụng. Họ cũng có thể cố tình phá vỡ mọi thứ để lấy thông tin đăng nhập của quản trị viên khi nạn nhân đăng nhập để kiểm tra vấn đề.

Cửa hậu

Những kẻ xâm nhập bằng Ransomware Conti có thể cố gắng cài đặt các cửa hậu, cho phép chúng dành thời gian và quay lại mạng để cài đặt các công cụ khác và tiến hành các hoạt động gián điệp khác. Backdoor cũng sẽ cho phép chúng chuyển dữ liệu đến máy chủ Command & Control (C&C) và giám sát lưu lượng mạng, cho phép chúng tìm ra cách nạn nhân đang phục hồi sau cuộc tấn công. Họ sẽ thường xuyên sử dụng các chương trình như AnyDesk và Cobalt Strike để giúp họ truy cập và điều khiển từ xa, cũng như proxy Tor để ẩn liên hệ của họ với máy chủ C&C.

Thu thập dữ liệu

Trước khi chạy mã Ransomware Conti, những kẻ tấn công sẽ nhằm mục đích đánh cắp càng nhiều dữ liệu quan trọng của doanh nghiệp càng tốt. Các công nghệ khám phá dữ liệu thường được những kẻ tấn công sử dụng để xác định dữ liệu nhạy cảm. Như bạn có thể mong đợi, kẻ tấn công có thể lấy cắp dữ liệu bằng nhiều phương pháp khác nhau. Họ có thể lưu các tệp trên máy chủ của riêng mình, truyền chúng qua email hoặc tải chúng lên một hoặc nhiều vùng chứa lưu trữ đám mây ẩn danh.

Triển khai Ransomware

Họ sẽ khởi động cuộc tấn công Ransomware Conti sau khi đã lấy hết nhiều dữ liệu nhất có thể, xóa / mã hóa mọi bản sao lưu, hủy kích hoạt các biện pháp bảo mật cần thiết. Trong hầu hết các trường hợp, họ sẽ sử dụng một số loại thực thi mã từ xa để phân phối phần mềm ransomware trong khi không có quản trị viên trực tuyến.

Các tập lệnh hàng loạt sẽ được sử dụng để lặp qua danh sách các địa chỉ IP đã xác định nhằm triển khai mã tới càng nhiều máy chủ và điểm cuối càng tốt. Trong các trường hợp khác, chúng lây nhiễm tập lệnh đăng nhập trong Đối tượng chính sách nhóm (GPO), tập lệnh này chạy mã mỗi khi máy tính khởi động và tham gia miền.

Giám sát hoạt động

Những kẻ tấn công bằng Ransomware Conti thường sẽ cài đặt các cửa hậu để theo dõi cách nạn nhân phản ứng với cuộc tấn công. Họ cũng có thể theo dõi các email để xem nạn nhân có kế hoạch tiếp tục quá trình phục hồi như thế nào. Nếu nạn nhân cố gắng khôi phục các tệp của họ để tránh phải trả tiền chuộc, những kẻ tấn công có thể bắt đầu cuộc tấn công thứ hai để chứng minh khả năng hiển thị và ảnh hưởng của chúng đối với mạng của nạn nhân.

Ransomware Conti – Các cuộc tấn công nổi tiếng nhất

JVCKenwood

JVCKenwood là một công ty điện tử đa quốc gia của Nhật Bản có trụ sở chính tại Yokohama, Nhật Bản, tập trung vào xe hơi và điện tử gia dụng, hệ thống không dây cho thị trường điện tử tiêu dùng trên toàn thế giới.

Công ty là một trong những nạn nhân gần đây nhất bị tấn công bằng ransomware do nhóm Ransomware Conti tiến hành.

Người ta tin rằng Conti đã truy cập và đánh cắp gần 2TB thông tin thuộc về JVCKenwood, vì công ty tuyên bố đã đánh cắp thông tin về khách hàng và nhà cung cấp của JVCKenwood.

Những kẻ tấn công ransomware đã yêu cầu khoản tiền chuộc là $ 7 triệu để không công bố thông tin bị đánh cắp và cung cấp trình giải mã .

Thành phố Tulsa

Các tác nhân đe dọa đã triển khai một cuộc tấn công Ransomware Conti vào mạng của Thành phố Tulsa. Cơ sở hạ tầng của Tulsa bị một cuộc tấn công ransomware lớn.

Cuộc tấn công đã có một tác động lớn khi thành phố buộc phải đóng cửa mạng của mình để ngăn chặn sự lây lan của phần mềm độc hại.

Tuy nhiên, kế hoạch giảm thiểu bắt buộc này – đóng cửa mạng – đã có tác động đáng kể đến người dân. Trong một thời gian, họ không thể truy cập vào hệ thống thanh toán hóa đơn trực tuyến và các dịch vụ dựa trên email quan trọng khác và hơn nữa là các dịch vụ thanh toán tiện ích. Tất cả thời gian này Thành phố Tulsa, Hội đồng Thành phố Tulsa, Cảnh sát Tulsa, và Tulsa 311 đã được đưa “xuống để bảo trì”. Nói cách khác, Thành phố buộc phải đóng cửa tất cả các hệ thống của mình và gián đoạn tất cả các dịch vụ trực tuyến.

Dịch vụ Y tế của Ireland

Dịch vụ Y tế của Ireland là hệ thống chăm sóc sức khỏe được tài trợ công khai của Ireland.

Tổ chức đã buộc phải đóng cửa tất cả các hệ thống CNTT của mình sau khi bị tấn công bằng ransomware Conti.

Sự ngừng hoạt động của CNTT đã dẫn đến sự gián đoạn lớn trong cơ sở hạ tầng chăm sóc sức khỏe của đất nước, do đó, việc tiếp cận với các chẩn đoán và hồ sơ y tế bị hạn chế. Như bạn có thể tưởng tượng lỗi phiên âm do các ghi chú viết tay bắt đầu xảy ra và thời gian phản hồi chậm đối với các cuộc khám sức khỏe thường xuyên hơn bao giờ hết.

Băng nhóm Ransomware Conti tuyên bố đã truy cập vào mạng HSE trong hai tuần và bị cáo buộc đã đánh cắp 700 GB tệp không mã hóa, bao gồm thông tin bệnh nhân và thông tin nhân viên, hợp đồng, báo cáo tài chính, bảng lương, v.v.

Conti cho biết họ sẽ cung cấp cho HSE một bộ giải mã và cũng xóa dữ liệu bị đánh cắp nếu trả khoản tiền chuộc là 19.999.000 USD.

Theo dự án Ransomware, Conti là một diễn viên đe dọa cực kỳ sung mãn quản lý để kiếm được hơn 50 triệu đô la.

Bạn có thể làm gì để bảo vệ thiết bị đầu cuối của mình chống lại phần mềm ransomware Conti?

Đây là danh sách nhanh để giúp bạn bắt đầu. Bạn có thể xem bài viết này để biết cách tiếp cận chi tiết hơn về cách phòng chống ransomware Conti.

- Việc vá hệ điều hành, phần mềm và chương trình cơ sở của bạn ngay khi nhà sản xuất cung cấp bản cập nhật là rất quan trọng.

- Cập nhật mật khẩu một cách thường xuyên.

- Tránh sử dụng cùng một mật khẩu cho nhiều tài khoản và sử dụng xác thực đa yếu tố

- Hủy kích hoạt bất kỳ cổng nào không được sử dụng

- Giáo dục nhân viên của bạn để tránh những email có vấn đề.

- Triển khai các giải pháp an ninh mạng để che phủ nhiều vectơ tấn công nhất có thể